文章來源:Tenable官網

Tenable 解決方案

Conti 勒索軟體組織成員之間洩漏內部聊天提供了對其內部運作的獨特一瞥,並且提供了寶貴的見解,包括該小組及其附屬機構使用的30多個漏洞的詳細資訊以及其滲透網絡後的流程細節,例如它是如何針對 ctive Directory進行攻擊。

在這篇文中,Tenable 將介紹Conti(目前運做中最多產的勒索軟體組織之一)的背景資料,並深入挖掘洩露的資訊,針對如何保護您的企業或組織免受Conti 的攻擊提供解決方案。

背景

ContiLeaks 於2月27日開始-- 據稱其是Conti 勒索軟體組織成員之一。該員向公眾洩露了組織成員之間的一系列內部聊天內容。這不是該組織的機密信息第一次被洩露。 2021 年8 月,Conti 的一家關係企業公布了一本提供給關係企業公司的培訓材料手冊,這讓大家第一次了解了勒索軟體集團的運作情況。

這些洩密資料使研究人員能夠分析更多該組織的策略、技術和程序。

Breach Quest 的研究人員於3月9日發表了一篇分析 ContiLeaks的文章,其中包括該組織似乎一直在使用針對攻擊對象的漏洞列表。

什麼是Conti?

Conti 是一個勒索軟體組織,由Carbon Black 的研究人員於2020 年首次發現,它採用勒索軟體即服務 (RaaS)模型來部署 Conti勒索軟體。

勒索軟體即服務(RaaS) 由勒索軟體團體提供,並為附屬機構(希望與 RaaS團體合作的網路犯罪分子)提供準備部署的勒索軟體權限,以及幫助指導其攻擊的手冊。 RaaS 團體收取一小部分有償贖金,將大部分利潤提供給附屬公司。

據Chainalysis 稱,Conti 在過去兩年中聲名大噪,據報導從其攻擊中賺取了1.8 億美元的利潤。它還因攻擊醫療保健部門而惡名昭彰,其中包括至少 16 個美國衛生和緊急應變網絡。最引人注目的是 Conti在 2021年 5月對愛爾蘭衛生服務執行機構 (HSE)的攻擊,該組織要求支付 2000萬美元的贖金,但 HSE拒絕支付。

Conti 專注於醫療保健行業並不令人意外。 Tenable 在 2021年威脅形勢回顧報告中,發現 24.7%的醫療保健數據洩露是由勒索軟體攻擊造成的,而勒索軟體本身造成去年被公開披露的所有洩漏事件的 38%。

Conti 使用了哪些漏洞?

Conti 等勒索軟體組織使用各種策略來破壞潛在目標網絡。

其中包括針對遠程桌面協議的網路釣魚、惡意程式和暴力攻擊。

Conti 還與初始訪問代理 (IAB)組 EXOTIC LILY 建立了聯繫。 IAB專注於取得對組織的惡意拜訪權限,以便將拜訪權限出售給勒索軟體團體和附屬機構。因故,利用前後身份驗證漏洞在勒索軟體攻擊中也發揮著重要作用。

作為洩漏的附屬劇本的一部分,我們看到有報導稱 Conti及其附屬公司一直在使用 PrintNightmare和 Zerologon漏洞來攻擊目標。 然而,ContiLeaks揭示了該組織使用的另外 29個漏洞。

此外,有報導稱,Conti 及其附屬公司針對Fortinet 的SSL VPN 設備中發現的Fortinet FortiOS 中的漏洞,以獲得對目標環境的初始訪問權限。

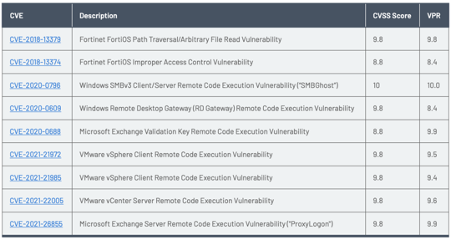

以下是Conti 及其附屬公司使用的漏洞類型的如下:

獲得初始訪問權利相關漏洞

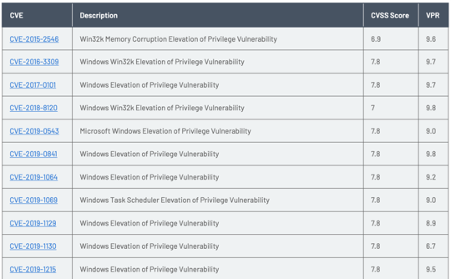

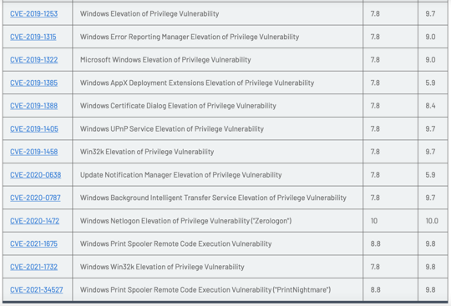

特權提升相關漏洞

我們也了解到,Conti及其附屬公司已經使用CVE-2021-4228,也稱為Log4Shell,作為2021年底開始攻擊的一部分。

利用漏洞進行特權提升

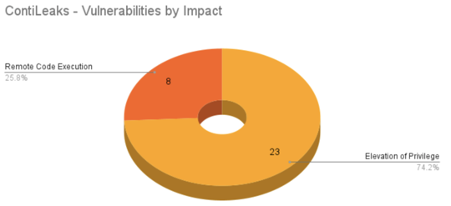

在查看 ContiLeaks具體揭露的各種漏洞的影響時,出現了一個有趣的現象:列表中近四分之三的漏洞是提升權限的漏洞,這意味著該集團主要使用支持攻擊後的活動漏洞。

鑑於該組織及其附屬機構可以在漏洞之外找到進入組織的不同入口,但需要提升權限才能造成嚴重破壞,因此,組織漏洞工具包中的大多數都專注於提升權限也就不足為奇了。

Conti和Active Directory

通過 ContiLeaks,我們了解到 Conti在網絡中遵循一組過程。為了瞄準Active Directory,該組織以尋求管理員權限,這在勒索軟體中很常見。對於勒索軟體集團來說,AD是一個有價值的工具,可以幫助他們實現跨組織網絡加密系統的預期目標。

Conti 及其附屬公司將嘗試利用 Zerologon獲得管理員權限或者他們將在企業組織的AD中尋找“可能感興趣的人”。

該集團及其附屬公司通過多種方式瞄準AD,包括:

解決方案

Conti 勒索軟體集團及其附屬公司使用的大多數漏洞在過去幾年中都得到了修補。這份名單上最古老的漏洞是六年前在2015年修補的,所以盡快安裝相關漏洞的補丁依然是最有效的防範攻擊的方法。

識別受影響的系統

可在下列鏈接可以查詢Tenable用於識別這些漏洞的插件列表。

https://www.tenable.com/plugins/search

為了使Tenable 的客戶能夠識別 Conti 勒索軟件集團及其附屬機構利用的所有已知漏洞,我們很快發布掃描模板,同時 Tenable.io、Tenable.sc 和 Nessus Professional 的儀表板的更新。

Contileaks掃描模板

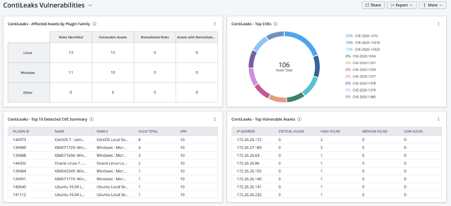

Contileaks Tenable.io儀表板

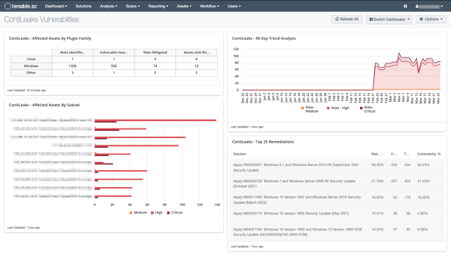

Contileaks Tenable.sc儀表板

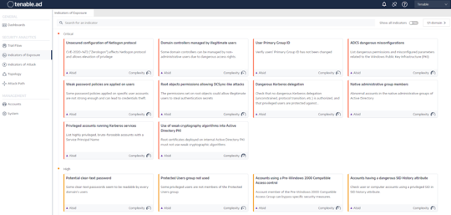

Tenable.ad 暴露指標儀表板

Tenable.ad 是已曝露指標(IoE)和攻擊指標(IoA)的形式的檢測和預防 AD安全的解決方案。 IOE是一種先發製人的方法,可以發現並解決 AD基礎設施中的漏洞和配置風險,從而預防勒索軟體組織和其他網絡罪犯的攻擊路徑,也可以通過 IOA功能時時檢測,針對AD的攻擊行為。

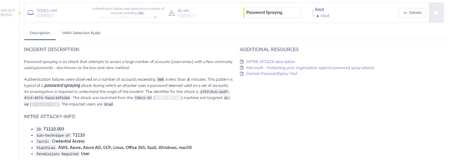

IOA密碼噴灑警報

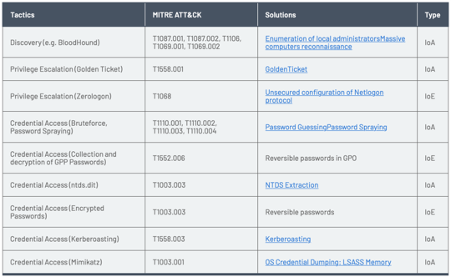

以下是根據ContiLeaks中的發現得出的IOE和IOA風險列表:

竭誠歡迎加入創泓科技 Tenable 資訊安全大家庭 ~

了解更多有關 Tenable ,這是第一個對現代攻擊面進行整體管理的 Cyber Exposure 平台。

註冊 Tenable.io 試用版 30 天免費,弱點管理。

原廠 Tenable台灣代理商: 創泓科技股份有限公司 / Product Manager Bannon

聯絡我們

聯絡我們