文章來源:Tenable研究院

Microsoft支援診斷工具中的零時差漏洞(CVE-2022-30190)

CVE-2022-30190:Microsoft支援診斷工具中的零時差漏洞

Tenable研究院 Tenable安全 2022-06-01 08:20 Posted on 上海

微軟確認Microsoft Windows Support診斷工具中存在遠端程式碼執行漏洞,該漏洞至少自4月份以來就已被廣泛利用,國家互聯網應變中心也於5月31日下午發布了相關漏洞公告CNTA-2022-0014。

背景

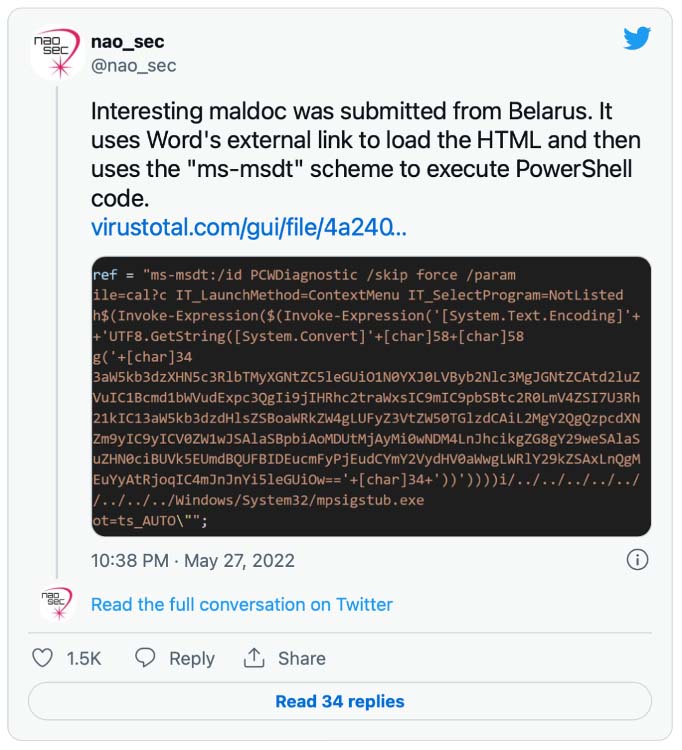

5月27日,nao_sec的一名安全研究員在推特上發布了一篇關於他們在VirusTotal上發現的一份用於執行PowerShell程式碼的“有趣文檔”的文章。因為當時是零時差漏洞,研究人員稱之為“Follina”,等待CVE編號的分配。

推文中寫到:“白俄羅斯提交了有趣的maldoc。它使用Word的外部連結加載HTML,然後使用“ms msdt”執行PowerShell程式碼”。

週末,網絡安全的研究人員對該惡意文件進行了進一步分析,發現該文件利用了Microsoft Windows Support Diagnostic Tool(MSDT)中的零時差漏洞。幾位研究人員能夠重現該漏洞,Huntress實驗室能夠生成一個零點擊版本,其中目標用戶只需選擇惡意文件即可觸發該漏洞。

在他的分析中,凱文·博蒙特能夠追溯到4月份針對俄羅斯目標的攻擊中利用該漏洞的情況。最初的VirusTotal提交資料表明,它也可能被用於打擊白俄羅斯的目標。

分析

CVE-2022-30190 是MSDT中的一個遠端程式碼執行漏洞,它會影響多個版本的Microsoft Office,包括Office 2019和2021的修補版本。該漏洞的存在是由於某些應用程式使用URL協議調用MSDT的方式造成的。由於利用此漏洞的方式,Microsoft將攻擊向量列為“在地”,但利用此漏洞的攻擊者可能是遠程攻擊者。 Microsoft解釋道,“標題中的單詞Remote指的是攻擊者的位置,襲擊本身是需要在在地進行的。”

攻擊者會製作一個惡意文件(Microsoft Word很常見),並通過電子郵件將其發送給目標。通過利用此漏洞,攻擊者可以使用用於打開惡意文檔的應用程式的權限執行命令。據微軟稱,攻擊者可以“安裝程式、查看、更改或刪除資料,或建立新帳戶”,4月份觀察到的攻擊執行PowerShell程式碼。

Huntess實驗室和Kevin Beaumont都發現RTF繞過了受保護的視圖,這是微軟緩解指南中強調的針對微軟Office中惡意文檔的關鍵防禦措施。如果惡意文件位於RTF中,一旦目標在Windows資源管理器中選擇該惡意文件,就會觸發攻擊。

研究人員將CVE-2022-31090與CVE-2021-40444進行了比較,CVE-2022-31090已被廣泛利用。鑑於此,以及漏洞程式碼的可用性,我們預計在不久的將來會看到針對CVE-2022-31090的更廣泛的攻擊。

概念驗證PoC

Huntess實驗室發布了該漏洞的詳細技術分析,其他研究人員也在GitHub上發布了概念證明PoC。

廠商響應

上週末也有報導指出,該漏洞於4月份被影子追踪器集團披露給微軟,並被微軟駁回。 5月30日,Microsoft發布了該漏洞的緩解指南,並分配了CVE-2022-30190bi編號。微軟的公告確認,該漏洞是由影子追逐者組織的一名成員披露的。

解決方案

在這篇部落客發表時,微軟尚未發布CVE-2022-30190的修補。然而,微軟已經發布了臨時緩解方案和檢測訊息。Microsoft建議禁用MSDT URL協議,但目前尚不清楚禁用該協議會產生什麼影響。

識別受影響的系統

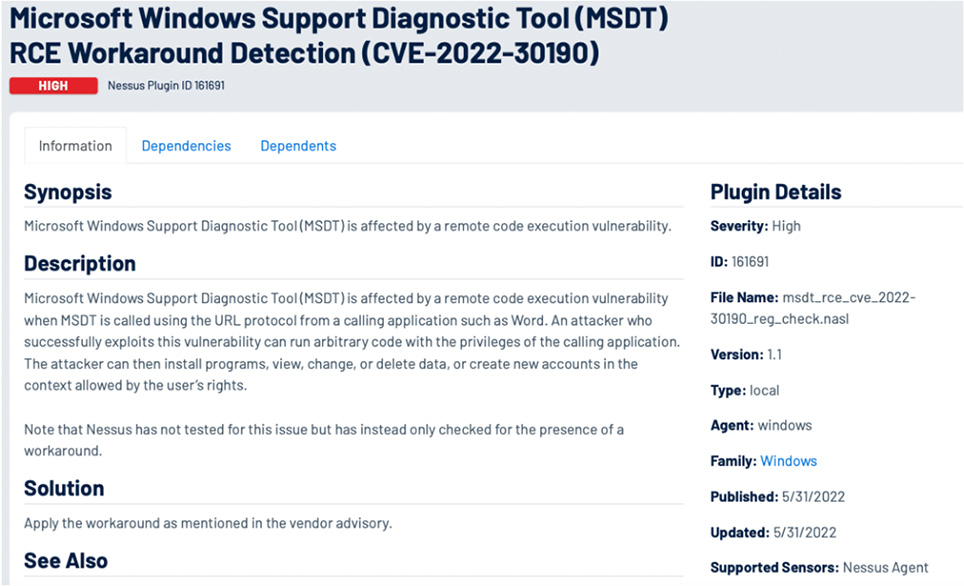

Tenable研發團隊已經發布用於辨識該漏洞的相關檢查套件。

您也可以通過以下連結查詢相關信息。

https://www.tenable.com/plugins/nessus/161691

想獲得更多訊息

國家互聯網響應中心安全公告

CVE-2022-30190的Microsoft安全公告

https://msrc.microsoft.com/update-guide/zh-cn/vulnerability/CVE-2022-30190

Microsoft緩解指南

https://msrc-blog.microsoft.com/2022/05/30/guidance-for-cve-2022-30190-microsoft-support-diagnostic-tool-vulnerability/

Huntess實驗室技術分析

https://www.huntress.com/blog/microsoft-office-remote-code-execution-follina-msdt-bug

聯絡我們

聯絡我們