F5在6月30日,星期二,發布了一個名為CVE-2020-5902的遠程執行代碼漏洞。針對此一漏洞,F5強烈建議客戶將軟體升級,或避免將管理介面暴露在公開或是沒有防護的網路環境中。

漏洞描述:

在BIG-IP的流量管理用戶界面(TMUI)中的某些特定頁面,存在一個遠端執行代碼(RCE)的漏洞。

漏洞影響:

該漏洞允許未經身份驗證的攻擊者或經過身份驗證的用戶在通過網路連線至BIG-IP的TMUI後,可以執行任何的系統命令、建立或刪除文件,關閉服務和/或執行任何的Java code,可能完全入侵系統。該漏洞僅影響管理平面,對處理流量的資料平面並沒有影響。

解決方案:

F5建議升級到固定軟體版本以完全減輕此漏洞的影響。同時可以在安全公告中找到臨時減緩措施以及相關受影響版本和升級建議的更多訊息。

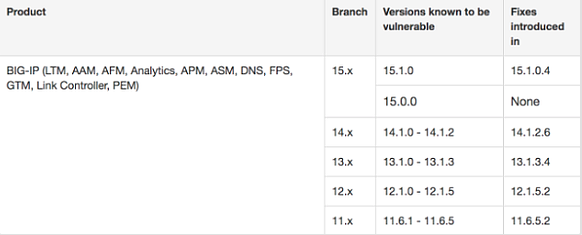

方案一:版本升級至修復版本(如下表所示)

方案二:調整設定,並完善登錄許可權

1. 建議參考附錄一調整httpd的LocationMatch配置項,通過該方法可以避免未授權的攻擊者破解漏洞。

2. 建議參考附錄二加強Self IP的 port管理。

3. 建議參考附錄三做好連線來源控制及帳戶管理,確保授權帳戶僅能通過信任的網路連線到TMUI。

附錄:

-

附錄一Httpd配置調整方法:

-

Log in to the TMOS Shell (tmsh) by entering the following command:

tmsh

-

Edit the httpd properties by entering the following command:

edit /sys httpd all-properties

-

Locate the include section and add the following:

include '

Redirect 404 /

'

-

Write and save the changes to the configuration file by entering the following commands:

Esc

:wq!

-

Save the configuration by entering the following command:

save /sys config

-

Restart the httpd service by entering the following command:

restart sys service httpd

-

附錄二Self IP port管理

阻止所有通過BIG-IP連線BIG-IP系統的TMUI。為此,可以更改每個Self IP的port lockdown設置為allow none。如果必須打開任何 port,則應使用Allow Custom,注意禁止連線TMUI。預設情況下,TMUI監聽TCP port443;但是,從BIG-IP 13.0.0開始,單NIC BIG-IP VE部署使用TCP port8443。或者,可以配置自訂 port。

注意:這將阻止通過Self IP連線TMUI/Configuration實用程式。這些更改也可能影響其他服務。

在更改您的Self IP配置之前,請參閱以下內容:

-

附錄三:管理口及授權管理人員及可信網路連線設置

增加對管理端口接入連線的控制許可權,僅允許管理人員或者被認證授權的人員對F5設備進行管理、連線等操作,也可通過對連線源IP位址進行限制。

源IP位址進行限制的相關資訊,請參閱以下內容:

CVE-2020-5902

**Critical** https://support.f5.com/csp/article/K52145254

聯絡我們

聯絡我們