Tenable 官網 2021/6/1

美國國土安全部針對石油和天然氣行業發布安全指南

最近,美國國土安全部在發生石油管道網路威脅事件後發佈了與石油和天然氣產業相關的安全指導建議,並提供三種可在 OT 基礎設施中用於阻斷攻擊路徑的實用方法。

石油和天然氣工業在很大程度上必須依賴各種不同的 OT 自動化作業系統。從尋找、開採、提煉、混合、協作,以至於最終交付石油和天然氣所需的各種操作都需仰賴 OT 基礎設施。

最近,在關鍵基礎設施 OT 環境中發生的攻擊事件,包括近期的美國殖民地管道公司安全事件,突顯了關鍵基礎設施設備容易遭受網路安全性漏洞、攻擊和潛在當機的威脅。

近年針對石油和天然氣產業的其他攻擊:

近年針對石油和天然氣產業的其他攻擊:

- 2020 年 2 月— 對一間天然氣設施公司發動網路攻擊,同時對 IT 和 OT 網路進行加密,並鎖定對人機介面 (HMI)、資料歷史記錄和輪詢伺服器的存取。輸油管道被迫關閉兩天。

- 2018 年 12 月— 一間義大利石油和天然氣產業承包商成為網路攻擊的受害者,並攻擊了位於中東、印度、蘇格蘭和義大利的伺服器。

- 2018 年 4 月— 對共用資料的網路攻擊,迫使四間美國天然氣管道營運商暫時關閉與客戶的電腦通訊。

- 2017 年 8 月— Xenotime 駭客組織攻擊了沙烏地阿拉伯的一個石油和天然氣設施,迫使其關閉了數日。

美國 DHS-TSA 2021-1 針對管道作業的安全指導2021 年 5 月 28 日,美國國土安全部 (DHS)— 運輸安全管理局(TSA) 發佈了針對管道作業的安全指南 2021-1。雖然,先前已頒佈過其他石油和天然氣產業標準(詳下表),但該指令的發佈是為了因應美國管道營運的持續安全威脅。它代表保護關鍵基礎架構環境的一個重要轉捩點,否則這些環境可能會面臨更多風險。

《管道安全指南 2021-1》在三個關鍵領域為管道營運商提供指南:

- 管道營運的所有者和經營者必須向網路安全和基礎設施安全局 (CISA) 通報安全事件。

- 必須指派一名網路安全協調員,且該協調員必須 24/7 工作的性質,以協調安全實務,滿足指令中提及的具體要求,並能在事件發生時做出反應。

- 石油和天然氣設施必須評估其目前的網路安全實務和活動,以便能根據 TSA 的 2018 年管道安全指南應對網路風險,判斷目前網路安全實務與指南中所列的網路安全實務之間的差距,並制訂補救計畫以填補這些差距。

美國現有與石油和天然氣產業相關的關鍵標準

美國國家標準與技術研究院 (NIST) 網路安全框架 (CSF):所有產業公司採用的卓越安全框架。天然氣和石油公司越來越多地圍繞 NIST CSF 制訂企業範圍的計畫。

國際電子電機委員會 (IEC) 62443,工業控制系統 (ICS) 安全標準系列。廣泛應用於天然氣和石油工業的生產部門。適用於任何類型的天然氣和石油。

API 標準 1164:NIST CSF 和 IEC 62443 未涵蓋的管道特有內容。

美國能源部網路安全能力成熟度模型:利用產業公認的最佳實務來衡量企業網路安全能力成熟度和強化營運能力的過程。

國際標準組織 (ISO) 27000:為資訊安全管理系統 (ISMS) 提供要求的主要標準。

降低安全風險的三個 OT 安全最佳實務

雖然 DHS-TSA 2021-1 指令強調了與石油和天然氣營運商相關的關鍵需求,但對大多數企業來說,最大的挑戰是該如何實施該指令的三個關鍵組成部分:

- 識別安全風險

- 消彌安全性漏洞

- 儘快修補實體安全風險

獲得完整的可見性和深刻的洞見

石油和天然氣產業需要能橫跨整個基礎設施的同步操作,以及由廣泛異構的受眾存取憑證。Active Directory (AD) 在這裡佔據了關鍵的角色,在美國殖民地石油管道攻擊事件中,勒索軟體攻擊正是利用了這種攻擊向量。使用 Active Directory 的個人可能包括授權員工、合作夥伴、代理商和經銷商。存取要求可能超出實際工廠範圍,延伸至全球各地的站點和遠端鑽井平台或管道。因此,無論這些位置有多麼遙遠或分散,都必須保持從主設施到所有位置的存取和配置控制。

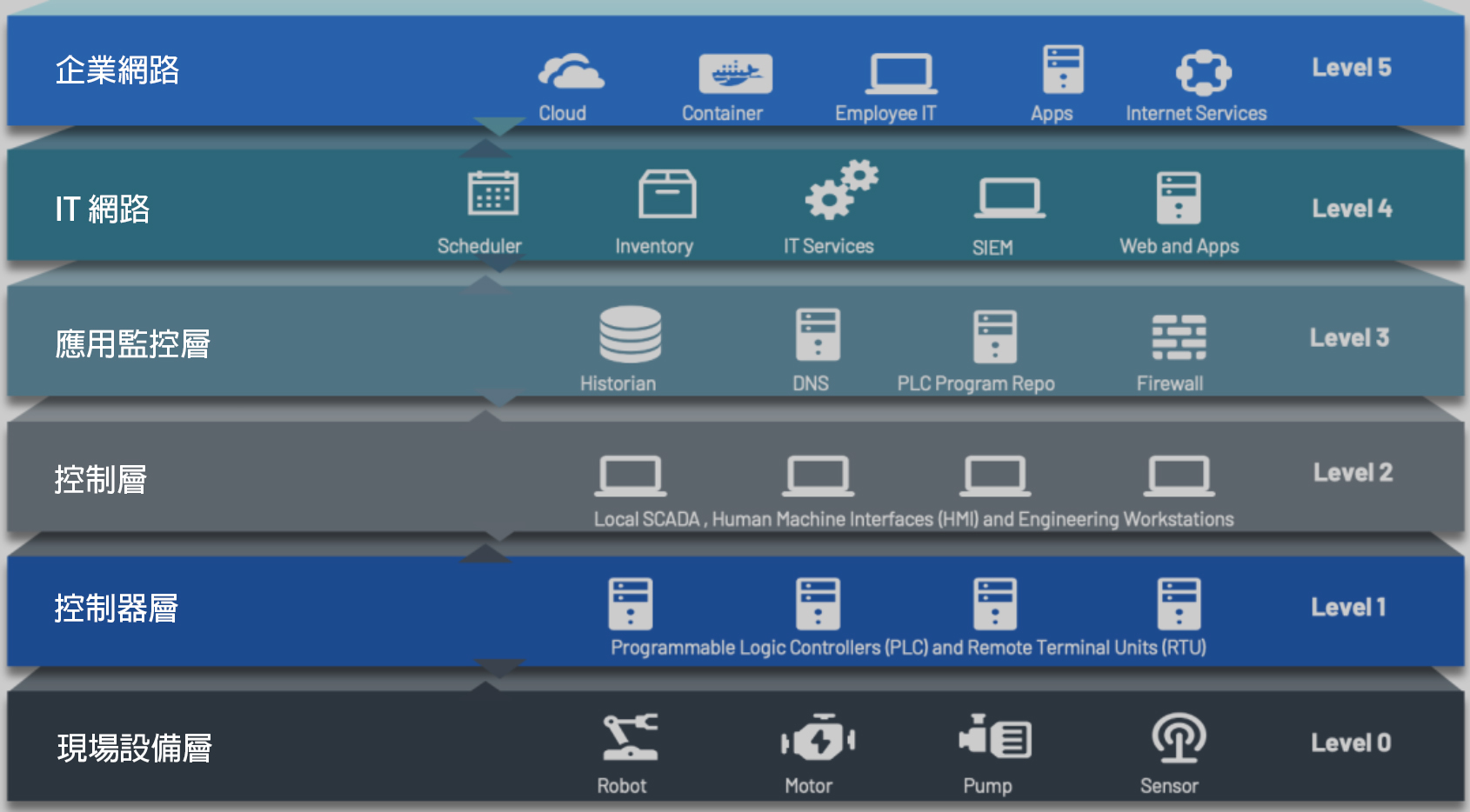

OT 安全解決方案必須始終具有所有位置設備的可見性,此包括但不限於可程式設計邏輯控制器 (PLC)、HMI 控制器、工程師站、網路設備、閘道和對一般網路操作至關重要的任何其他設備。豐富深刻的資產感知能力,包括對所有類型的設備、修補程式級別、韌體版本和背板資訊的可見性都是必不可少的。還必須考慮能擷取不定期透過網路通訊的休眠設備。

識別威脅

雖然石油和天然氣供應商的 OT 業務一度被孤立,但如今它們與之相連,並可在任何地方存取。這種融合能創造一種環境,並影響石油勘探、開採、提煉和交付的完整性。實體隔絕的消除使得潛在攻擊者能夠從 IT 或 OT 側滲透 OT 網路的一部分。要識別各種可疑行為,必須利用三個偵測引擎:

- 流量鏡像和流量視覺化,用於識別和警告來自外部來源的通訊嘗試,以及不應相互通訊的設備。

- 異常偵測以精確定位一般網路操作之外的流量模式。

- 基於特徵的威脅偵測能力,用於識別攻擊者使用的已知威脅。

更快修補那些最容易產生實質攻擊的漏洞

大多數石油和天然氣環境都混合了 IT 環境中通常找不到的老舊設備。由於每種設備類型都有不同的修補程式級別,因此很難在系統上套用最新的修補程式。另外,由於石油和天然氣環境也沒有頻繁或足夠長的維護時間間隔,因此已知的漏洞在較長時間內也無法修補。

對所有設備的狀態和特性保持深刻的認識非常重要。這包括特定設備條件與具有相關漏洞的漏洞威脅情報知識庫之間的精確匹配。由於石油和天然氣環境的動態特性,這些知識體系必須與新發現的漏洞保持同步。例如,Tenable 基於大資料漏洞情報的漏洞優先順序評級 (VPR) 可根據各種因素(例如,通用漏洞評分系統 (CVSS) 評分、漏洞嚴重性和可利用性等)提供從最嚴重到最不嚴重的漏洞分類列表。

總結

OT 網路安全現在被廣泛認為是確保社會所依賴的可靠、高效和安全的關鍵基礎設施的核心要素。您需要對所有營運資產進行完整的可見性、安全性和控制。一流的 OT 安全方法比以往任何時候都更為重要。不斷變化的威脅條件要求安全管理者在網路和設備層面即時深入瞭解安全態勢。態勢感知能力應定期更新,並與新發現的漏洞、威脅和缺口保持同步。任何標準差必須即時捕獲並記錄。捕捉環境的所有變化,也是必不可少的。捕獲和維護這些詳細資訊有助於加速對事件的回應,凸顯新發現的漏洞並判斷其修復優先順序,並在內部和向所需的合規組織展示主動合規性。

聯絡我們

聯絡我們