文章摘自 tenable 網站

解決五大 ACTIVE DIRECTORY 錯誤設定 迫在眉睫

管理 AD 對 IT 團隊而言是一項複雜的艱困挑戰,而資安專家在保護 AD 安全時所牽涉到的繁複因素亦不遑多讓。許多企業都欠缺精通 AD 技能與專業知識的資安專家。威脅執行者對這類常見的設定問題瞭若指掌,他們一入侵企業後便會藉機利用這些安全漏洞牟利。一 旦 AD 落入攻擊者的掌控之中,就好比是拿到了「王國的鑰匙」,可以任意存取連接網路的所有裝置或系統。

此外,假使 AD 是企業的身分識別提供者 (IdP),其遭到入侵會影響到您的單一登入 (SSO) 解決方案,使得更多設定為使用者有權存取的帳戶淪為攻擊者的囊中之物。

考量到 AD 平台的風險之高,管理員必須了解如何妥善設定其 AD 環境,這不只是為了抵禦內部和外部威脅,更是要確保攻擊者不會利用 AD 的內建功能造成更大的傷害。本白皮書提出的五大問題可供資安從業人員作為教育其 IT 同仁的指南,協助他們了解常見設 定錯誤所造成的風險,並建議相應的解決方式。

設定問題與常見的安全問題是存在於多數企業中的兩大 AD 安全風險。另外也有可能產生組織方面的挑戰。例如,許多企業都是由 IT 管理員執掌 AD 的部署工作,而安全防護工 作則交由資安部門的夥伴負責。多數企業皆面臨 IT 和資安預算有限的窘境,尤其是資安 從業人員更常被認為理應精通多個領域。其結果是?無論是 AD 方面的專業知識,抑或是妥善建置 AD 所牽涉到的繁複細節,他們大多是一知半解。多數專業人員設法保護極為龐大的企業時,會經歷到的安全疲勞現象,讓問題變得更為複雜。

AD 管理員應該採用授予最低權限的做法,而非採取最不麻煩的處理方式。

1. 指派至特權群組的使用者過多

影響 AD 安全最常見的錯誤之一,就是管理員授予過多使用者存取特權群組的權限。 例如,我們時常可以看到企業部門的所有成員全都被設成網域管理群組成員,而未依照其執行工作所需的必要權限等級來做劃分。這有什麼好擔心的?具備網域管理權限的使用者可以在 AD 中修改設定,包括新增和移除使用者,以及修改帳戶權限等。

發生原因

使用者要求提高特定任務或專案的權限。管理員在處理這類要求時可能會做一些變通,因為一般來說,授予網域管理權限給使用者,或利用 Enterprise Admins (EA) 或內建管理員 (BA) 之類的內建群組會來得比較簡單。否則,管理員就必須定義並建立所需的使用者群組和權限組合,因此通常會選擇較不麻煩的處理方式。這種方法的其中一個難處在於管理員可能不會做任何後續處理,造成使用者無限期地以非必要的存取權限 執行工作。

這對攻擊者有何幫助

擁有網域管理權限的使用者愈多,攻擊者就越有機會找到毫無防備的受害者,使用他們權限在企業內進行橫向移動。網域管理帳戶可用來新增和移除使用者帳戶,攻擊者可伺 機建立其專用的特權帳戶,那麼即使無法再存取受害者的帳戶,攻擊者依然能保有存取權限。擁有這類權限的惡意使用者還可以徹底破壞整個 AD 組織、建立後門程式、變更伺服器的設定、存取任何郵件信箱,或甚至在所有連接裝置上部署勒索軟體。

如何改正

AD 管理員應該採用授予最低權限的做法,而非採取最不麻煩的處理方式。簡單來說,這個原則就是只授予使用者執行其特定工作職務所需的必要權限。存取權應該視需要 佈建或撤銷,且必須有時間限制(例如緊急因應流程)。此外,所有帳戶的存取權都要定期重新認證。切記管理帳戶也要遵守職責分離原則。

2. 設有網域管理權限的服務帳戶

具有 AD 權限的服務帳戶可以啟動服務、執行驗證和識別帳戶服務、啟動或執行程式碼或 應用程式,或是啟動流程。服務帳戶是很多企業的營運關鍵,而且通常都會授予這些帳戶 高層級的權限 (例如網域管理權限),以確保服務可正確執行。

發生原因

建立服務帳戶是為了要確保應用程式運作如常,但這些帳戶經常被授予過高且不必要的權限,可能不必遵守密碼變更政策,甚至使用弱式密碼且永不過期的密碼,為企業製造更多的 風險。此外,管理員可能會以複製既有服務帳戶的方式來建立新的服務帳戶,把不必要的權限也一併複製到新帳戶中。

這對攻擊者有何幫助

管理員不太可能稽核記錄來追蹤服務帳戶的使用情況,這也表示成功入侵服務帳戶的攻擊者有可能滲透網路達數週或數個月之久,企業才驚覺到有可疑活動正在進行。另一個要擔心的是為工作站上使用的應用程式所設立的服務帳戶,例如防火牆應用程式或防毒應用程式,這類服務帳戶會造成 Windows 在登錄機碼中建立登入認證的快取副本。入侵工作站的攻擊者可能會取得登錄機碼並解密密碼,以藉此掌控服務帳戶。

如何改正

直接建立服務帳戶,請勿複製先前的服務帳戶,避免加入不必要的權限。考慮為服務帳戶定義更清楚的原則,確保只為帳戶提供必要的權限。務必密切監控這些帳戶。如果可能的話, 企業最好採用獨立的受管理服務帳戶 (sMSA) 或是將受管理帳戶 (gMSA) 放到同一個群組中,以利強化安全管控和密碼管理。

3. 密碼原則問題

強度不足的密碼原則和永不過期的密碼會為企業帶來很大的風險。比方說,設有 PASSWD_NOTREQD 標記的使用者即表示該使用者完全不需要密碼,因此他很有可能只用單一字元的密碼,或者是用普通的英文字,甚至是空白值作為密碼。

還有一個常跟服務帳戶和網域管理帳戶有關的類似設定錯誤,就是使用永不過期的密碼。APT 組織和經驗老道的攻擊者會大肆利用成功入侵的帳戶,並藉此在以後伺機發動精心策畫的協同攻擊。發生資安事端後,企業可能一頭栽入忙著重設使用者密碼,但卻將服務 帳戶或網域管理帳戶拋諸腦後,或直接認定這些帳戶未受影響,密碼也跟著保持不變。

發生原因

很多企業的 AD 數年來如一日,幾乎很少變動,也就是說裡面已存在不少密碼問題,像是要求的密碼強度太弱,以及使用永不過期的密碼。密碼的最佳做法隨時間不斷演進,有些企業可能並未強制執行高強度的密碼複雜度要求,或是沒有實行在登入失敗一定次數後鎖定密碼。

這對攻擊者有何幫助

這些設定有可能經由密碼噴濺攻擊遭到濫用,攻擊者會利用包含數個常用密碼的清單來逐 一測試破解每個帳戶,破解未果則輪用清單中的下一個密碼,藉此暴力破解密碼登入帳戶。對密碼強度不足的使用者來說,這種攻擊戰術的成功機率很大。

如何改正

在預設網域原則中建置強度更高的強制性密碼原則,確保此原則套用至所有使用者帳戶。 持續且定期審查密碼健全狀況,檢查服務帳戶是否存在這些常見的設定錯誤問題,以利進行原則的汰舊換新。建立更多的密碼安全物件 (PSO),將這些 PSO 連結至使用者群組。 再搭配強制執行帳戶鎖定技術,協助抵禦暴力密碼破解攻擊。

4. 脆弱的加密方式

自從 AD 問世至今二十多年來,隨著軟硬體功能愈發強大,支援的加密類型也跟著不斷地升級。同時,由於業界對於脆弱的密碼學全面關注,讓我們在理解高強度加密的構成要素上取得了突破性的進展。然而,依然有許多企業掉以輕心,並未更新其應用程式的驗證 機制以支援較新的加密演算法。

發生原因

長此以往,因為運算能力不斷提升,加密演算法的安全性肯定會變弱。在加密技術不斷演進發展之際,逐步淘汰脆弱的加密方式以防止密碼遭到破解,實為企業的當務之急。以脆弱或 可逆加密的方式來儲存密碼,以及採用脆弱加密的驗證方法,都是造成企業安全隱憂的最 大主因。

這對攻擊者有何幫助

攻擊者若有能力存取位於網域控制器中的 Active Directory 資料庫檔案 NDTS.DIT,即可嘗試解密密碼雜湊值。而如果採用脆弱的加密方法執行密碼雜湊,功能強大的機器就有可能 在數小時內解密雜湊值。舉例來說,所謂的脆弱加密就是將密碼儲存成 LAN Manager (LM) 雜湊值,而非存成 New Technology (NT) LAN Manager (NTLM) 雜湊值。LM 雜湊值極易破解,可用來簡化破解流程的工具也不勝枚舉。

還要注意另一種類似的脆弱加密方法,叫做 Kerberoasting 攻擊。採用此方法的攻擊者,會以用來檢驗使用者或主機身分的驗證通訊協定 Kerberos 為目標,嘗試產生服務帳戶 使用的有效票證授權票證 (TGT)。

Kerberoasting攻擊利用脆弱的KerberosRC4加密,趁離線攻擊時解密TGT以供日後備用。 如同前文所述,因使用強度不足的密碼而導致設定過於寬鬆的服務帳戶,最容易遭到傳遞雜湊,Golden ticket,Silver ticket 和 Kerberoasting 等攻擊,而這些攻擊不過是其中的冰山 一角。

如何改正

停用 LM 雜湊值,強制使用高強度密碼原則。此外,服務帳戶須避免重複使用密碼,定期審查並清查所有服務帳戶,持續追蹤有權存取這類帳戶的使用者身分。考慮定義有關如何和 何時輪換服務帳戶密碼的原則,確保帳戶遵守貴公司的更新密碼原則。

5. 閒置的網域帳戶

雖然我們前面討論了設置太多過度授權帳戶的危險性,但也必須同樣重視閒置帳戶的問題。

發生原因

隨著企業規模日益擴增,必須增加更多的 AD 帳戶以作為因應。但是很多時候,離職員工的閒置帳戶仍會被保留下來而忘記處理,成為志在必得的攻擊者入侵的潛在破口。企業裡存在閒置帳戶,這樣的情況本身就是一大問題。不過更令人擔心的是,這些帳戶可能還附帶前文中提到的部分問題,像是過度授權、使用脆弱或永不過期的密碼,或是可連結到目前已停用或不再使用的服務。

這對攻擊者有何幫助

攻擊者可以敏銳地察覺到企業裡存在的閒置帳戶,由於企業不太可能定期稽核或主動監控這類帳戶,因此他們會在游走於您的網路時致力找出這些帳戶以供其惡意利用。

如何改正

定期稽核 AD,找出離職員工的閒置帳戶或未使用的服務帳戶。企業也應該要考慮透過定義原則,將閒置一段時間的帳戶移除或停用,以協助找出過時或未使用的帳戶。

儘管直接衝擊 AD 的弱點並不常見, 但攻擊者傾向於將數種弱點串連在 一起,企圖藉此提高其特權。讓 AD 淪為攻擊箭靶的弱點

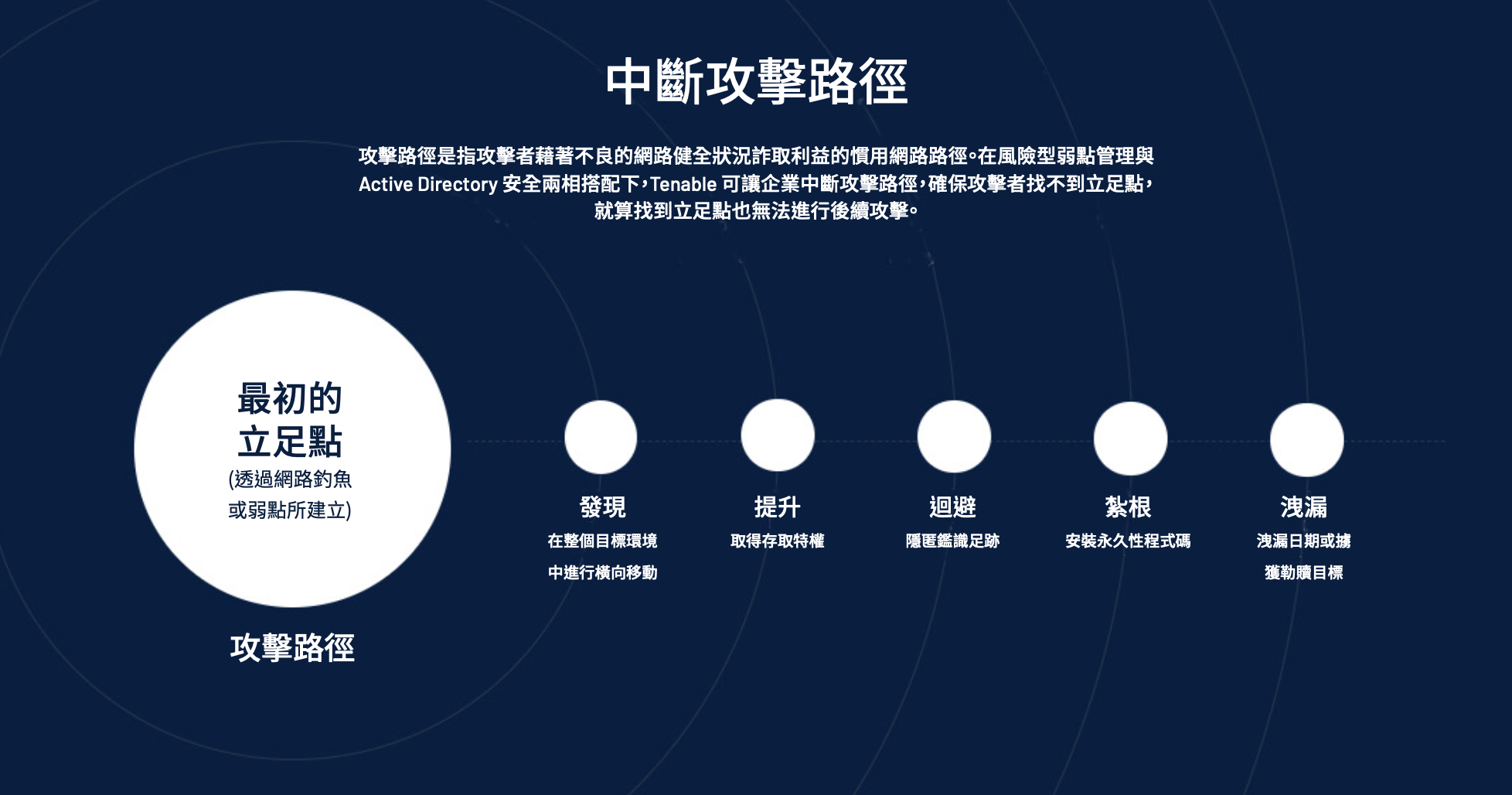

縱使設定錯誤讓攻擊者有機會輕鬆入侵網路的 AD,但 AD 也跟軟體一樣很容易受到弱點的 影響。儘管直接衝擊 AD 的弱點並不常見,但攻擊者傾向於將數種弱點串連在一起,企圖藉 此提高其特權,且常會利用合法帳戶和 AD 存取權,進一步轉攻、存取或攻擊網路中的敏 感系統。單單過去一年就出現了以下兩個赫赫有名的弱點。

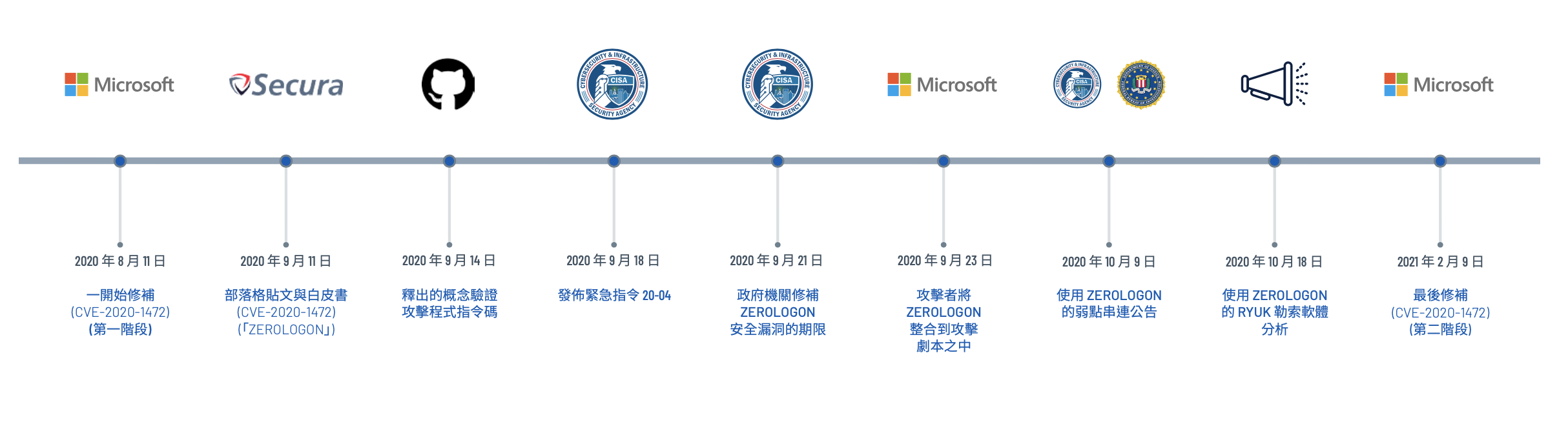

Zerologon (CVE-2020-1472)

Microsoft 在其發佈的 2020 年 8 月週二修補程式日中,解決了最近在記憶體中的 AD 裡找到的一個最重大的弱點。CVE-2020-1472 是 Microsoft 的 Netlogon 遠端通訊協定 (MS-NRPC) 中出現的權限提升弱點。此弱點是由 Secura 的研究人員所發現,且於 2020

年 9 月發表白皮書和部落格貼文,詳細闡述該缺陷的嚴重性並將其 CVSSv3 評分為 10.0。 Secura 將此缺陷命名為 Zerologon,主要是因為在 Netlogon 工作階段時採用不安全的 AES-CFB8 加密所致。研究人員發現藉由將初始向量 (IV) 和訊息全都設為零值,在執行每 256 次嘗試之中,就會有 1 次成功通過驗證,因此把它命名為 Zerologon。

Zerologon 可讓攻擊者假冒成網路中的任何機器,甚至可以重設網域控制器的管理員密碼。 成功後,攻擊者便可如入無人之境,隨心所欲地提升權限或在網路中橫向移動。

在一連串的概念驗證 (PoC) 攻擊程式指令碼釋出後,攻擊者很快地便將 Zerologon 整合到 攻擊劇本之中。

數位鑑識與資安事端應變 (DFIR) 研究報告於近日發表一篇部落格貼文,文中披露攻擊者可 透過網路釣魚電子郵件取得最初進入網路的存取權,並使用 Zerologon 提升為網域管理權 限以入侵網域並在網路中四處部署 Ryuk 勒索軟體,整個過程只需要不到五個小時的時間。

此外,駭客愛用的攻擊程式工具 Mimikatz 目前已包含 Zerologon 安全漏洞的攻擊機制, 許多美國政府機構為此發出警示,警告公共部門和私人企業網路注意此缺陷的危險性, 要求必須立即完成該漏洞的補救措施,並強調不作為所可能導致的嚴重後果。Microsoft 最初在其發佈的 2020 年 8 月週二修補程式日中提供 Zerologon 漏洞的修補更新。該公司於 2021 年 2 月發出第二階段修補程式,將「強制執行模式」設定變更為預設設定,提高攻擊者惡意利用此 漏洞的難度。

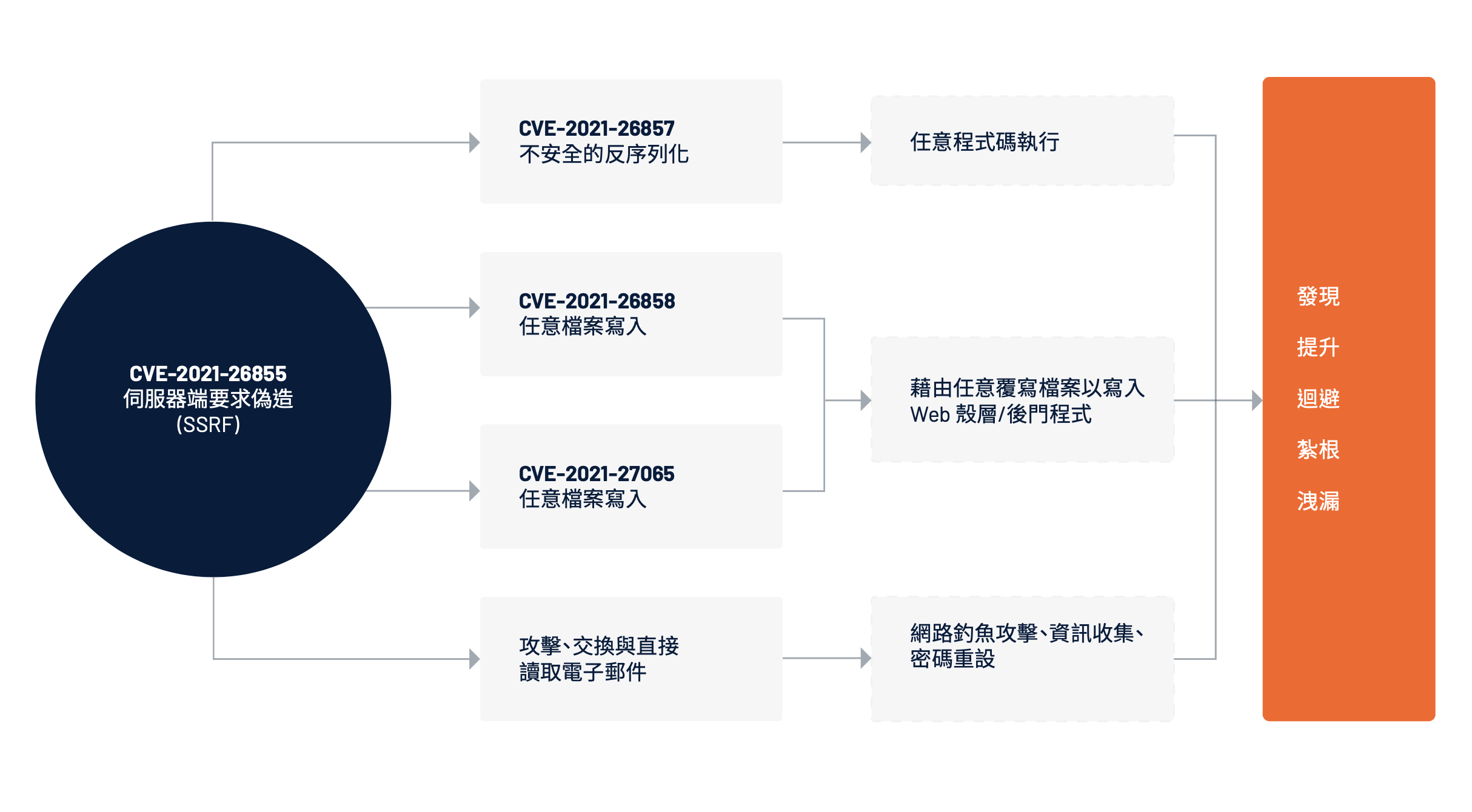

ProxyLogon

歷經一連串猖獗的目標式攻擊之後,Microsoft 於 2021 年 3 月公布了一項頻外公告,解決Microsoft Exchange 中的四個零時差弱點。此後的數日到數週期間,許多駭客組織紛紛鎖定數以千計的 Exchange 伺服器發動無差別攻擊,意圖利用不良的網路衛生,再搭配釋出的概念驗證 (PoC) 攻擊程式指令碼來入侵伺服器。

在這四個弱點當中,又以伺服器端要求偽造 (SSRF) 漏洞 CVE-2021-26857 最為嚴重,當時向 Microsoft 揭露此缺陷的其中一名研究人員將其命名為 ProxyLogon。未經驗證的攻擊者只要發送特製的 HTTP 要求給目標伺服器,即可輕鬆利用 ProxyLogon 漏洞。ProxyLogon 可以跟其他的 Exchange 伺服器弱點串連在一起,在受影響的主機上植入 Web 殼層。這讓攻擊者有能力在系統上執行遠端程式碼,並利用新取得的存取權探索網路。正如所料,攻擊者試圖透過這些 Exchange 伺服器使用的服務帳戶來刺探 AD, 確定有哪些存取權限可供利用。利用此存取權再加上橫向移動,攻擊者即可用電子郵件伺服器作為攻擊中樞,進一步掌控整個網路。

總結

AD 是網路中最不可或缺,但通常也是安全防護最不足的系統。多年來的設定錯誤與定義不當的存取權與使用者群組、多如牛毛的閒置帳戶及過於寬鬆的設定,使得攻擊者惡意利用 AD 的功能來發動攻擊的風險大增。費一番心思仔細稽核 AD 環境,依據企業的特殊 需求擬定相應的最佳做法,將有助於降低風險。

雖然無法保證具備管理員權限的使用者一定不會按下網路釣魚電子郵件中的連結,但盡可能減少存取層級不當的使用者數目,將有益於降低企業的風險。改善 AD 環境的網 路健康教育、訂立固定的修補週期、擬定處理頻外 (OOB) 修補程式的計畫及定期備份, 這些動作都可以協助貴企業做好準備,因應下一個影響 AD 環境的弱點。管理員和防禦 者必須嚴陣以待,隨時保持警戒,建置各項原則以降低曝險並守護系統核心的安全。

聯絡我們

聯絡我們