全方位的 Kubernetes 容器安全平台 | 產品型錄下載

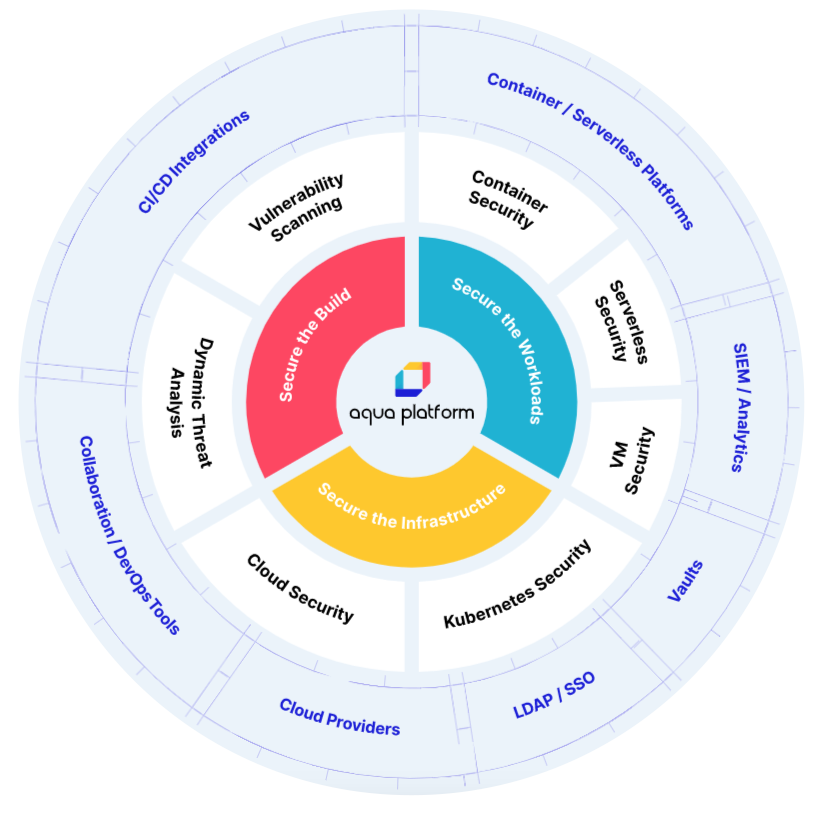

雲原生安全平台專家(CNAPP)

加速解鎖您的企業轉型速度,無論規模大小,為您量身打造雲原生應用程序專屬保護。

Aqua Platform可以保護您不管是雲上、跨虛擬機、容器或是沒有服務器的情況!

Kubernetes 的整體安全性

Kubernetes 最低訪問權限

降低過度配置角色和服務帳戶權限的風險,減少對 Kubernetes 安全專業知識的需求

CIS Kubernetes 基準檢查

根據 CIS Kubernetes 基準自動執行 Kubernetes 環境的合規性檢查,其中包含 100 多項單獨檢查、每日掃描和詳細的調查結果報告

Kubernetes 集群滲透測試

運行 Kubernetes 叢集的自動化滲透測試,識別針對攻擊漏洞的弱點。

防火牆規則

使用 Aqua 基於身份的防火牆在叢集強制實施容器級網路規則。與 K8s CNI Plugin無縫配合使用,包括 Weave、Calico、Flannel 和 Contiv

保護構建

將安全轉移到將威脅和漏洞扼殺在萌芽狀態,使 DevOps 能夠提早發現問題並且快速修復它們。

Aqua 在開發和暫存期間掃描工件中的漏洞、惡意軟體、秘密和其他風險。 它允許您設置靈活的動態策略來控制在您的運行時環境中的部署。

保護基礎設施

根據最佳實踐自動化您的公共雲 IaaS 和 Kubernetes 基礎設施的合規性和安全狀態。

Aqua 根據最佳實踐和標準檢查您的雲服務、基礎設施即代碼模板和 Kubernetes 設置,以確保您運行應用程序的基礎設施得到安全配置並符合規定。

保護工作負載

使用具有即時可見性和實時檢測和響應的精細控制來保護虛擬機、容器和無服務器工作負載。

Aqua 利用現代微服務概念在運行時強制應用程序的不變性,建立零信任網絡,並檢測和阻止可疑活動,包括零日攻擊。

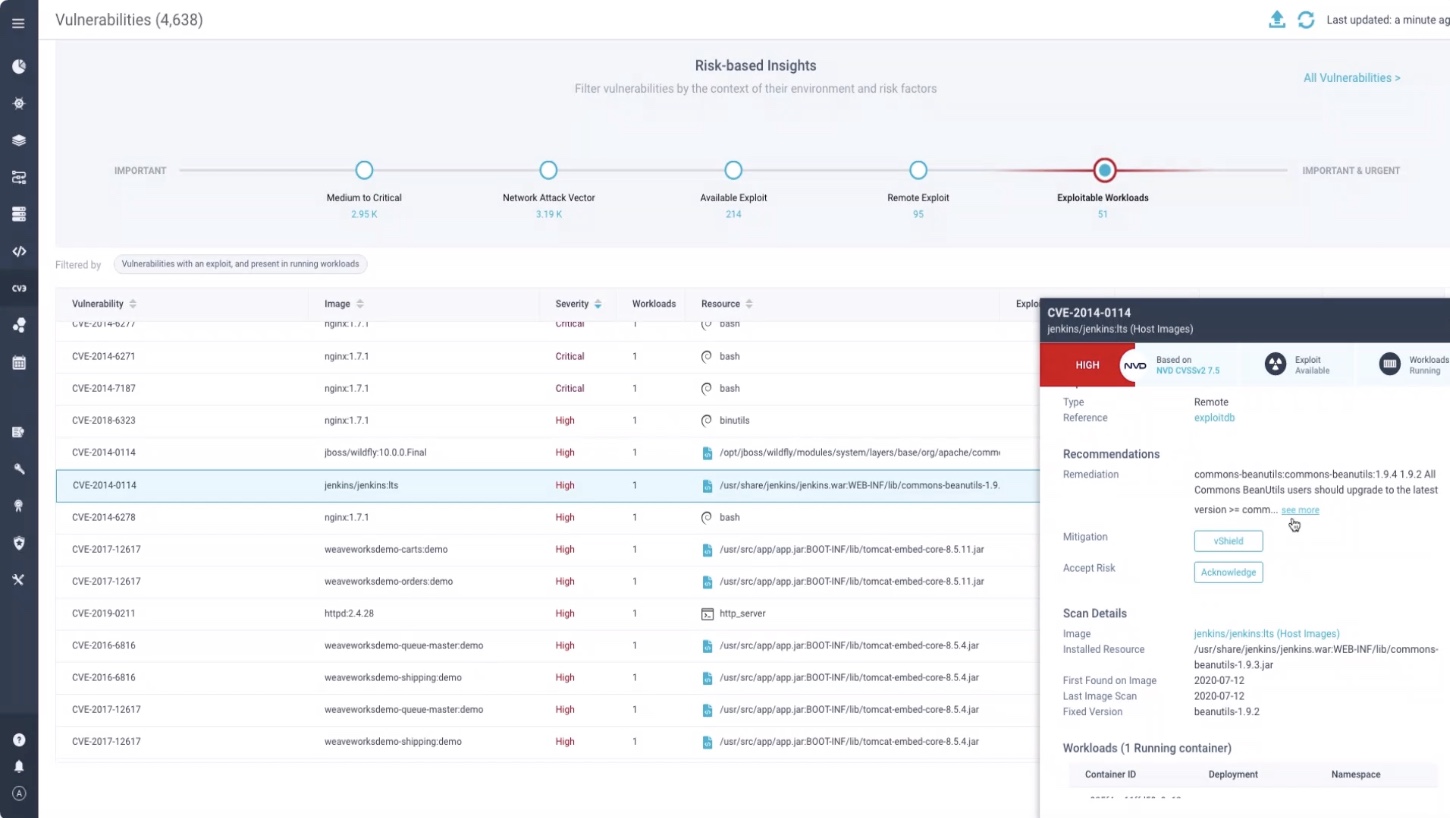

容器鏡像中基於風險的漏洞管理

在 Aqua 平台中,我們可以持續更新的漏洞數據,以及運行時環境的安全基準,將這些數據根據以下參數對漏洞進行分類、過濾和優先排序:

- CVE 嚴重性和 CVSS:CVE 的評分和等級

- CVE 的可利用性:是否存在漏洞利用以及可以通過網路被利用

- 運行易受攻擊的工作負載:運行時環境是否具有受 CVE 影響的工作負載

- 執行中的映像檔:運行的工作負載中進行偵測攻擊漏洞

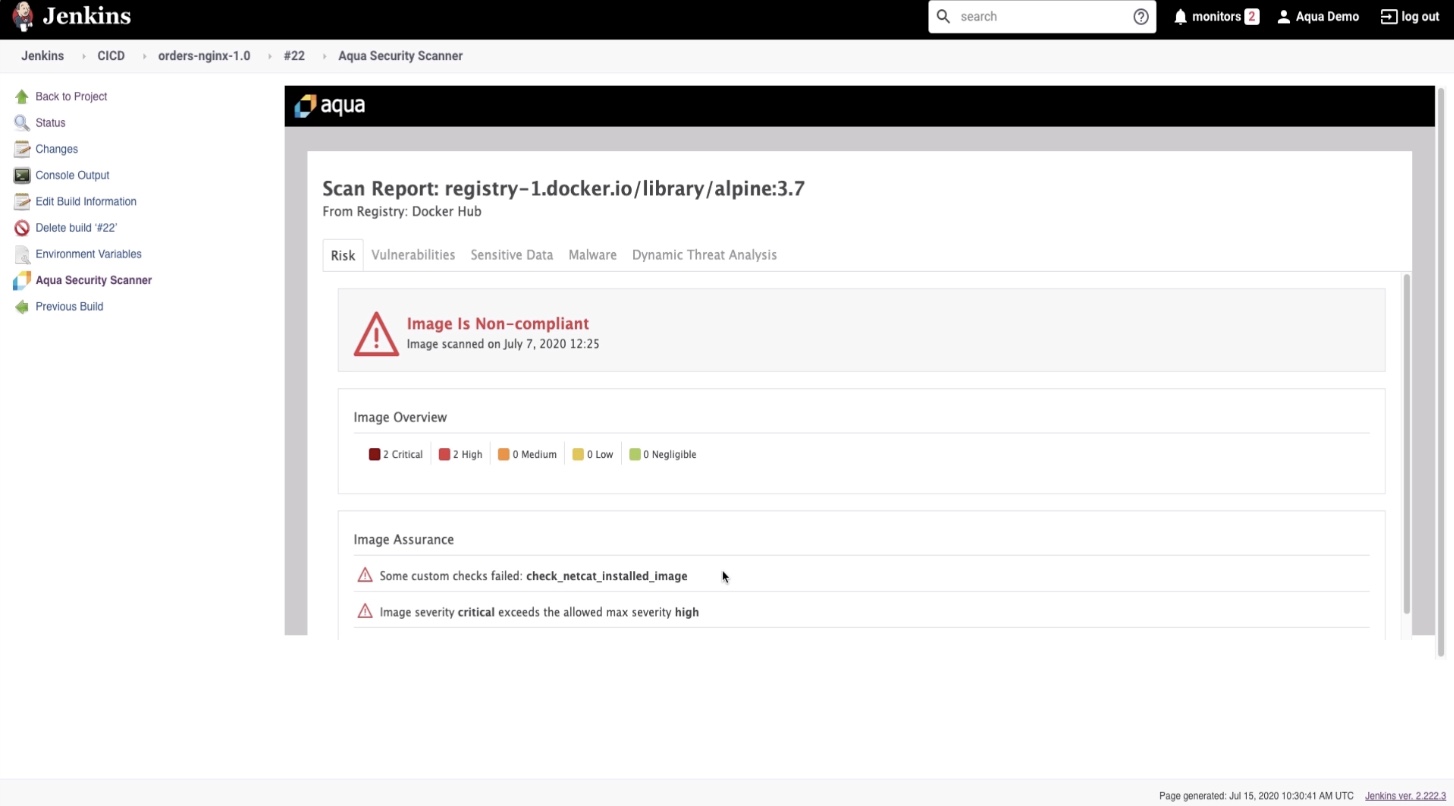

整合CI/CD自動保護管線

Aqua CSP 作為安全防護添加到 CI/CD 管道,可以確保交付應用程式的安全性,對違反政策的內容發出警報或使其失敗,並向開發人員提供即時的反饋。支援Jenkins, Azure DevOps, Bamboo, GitLab, Codefresh

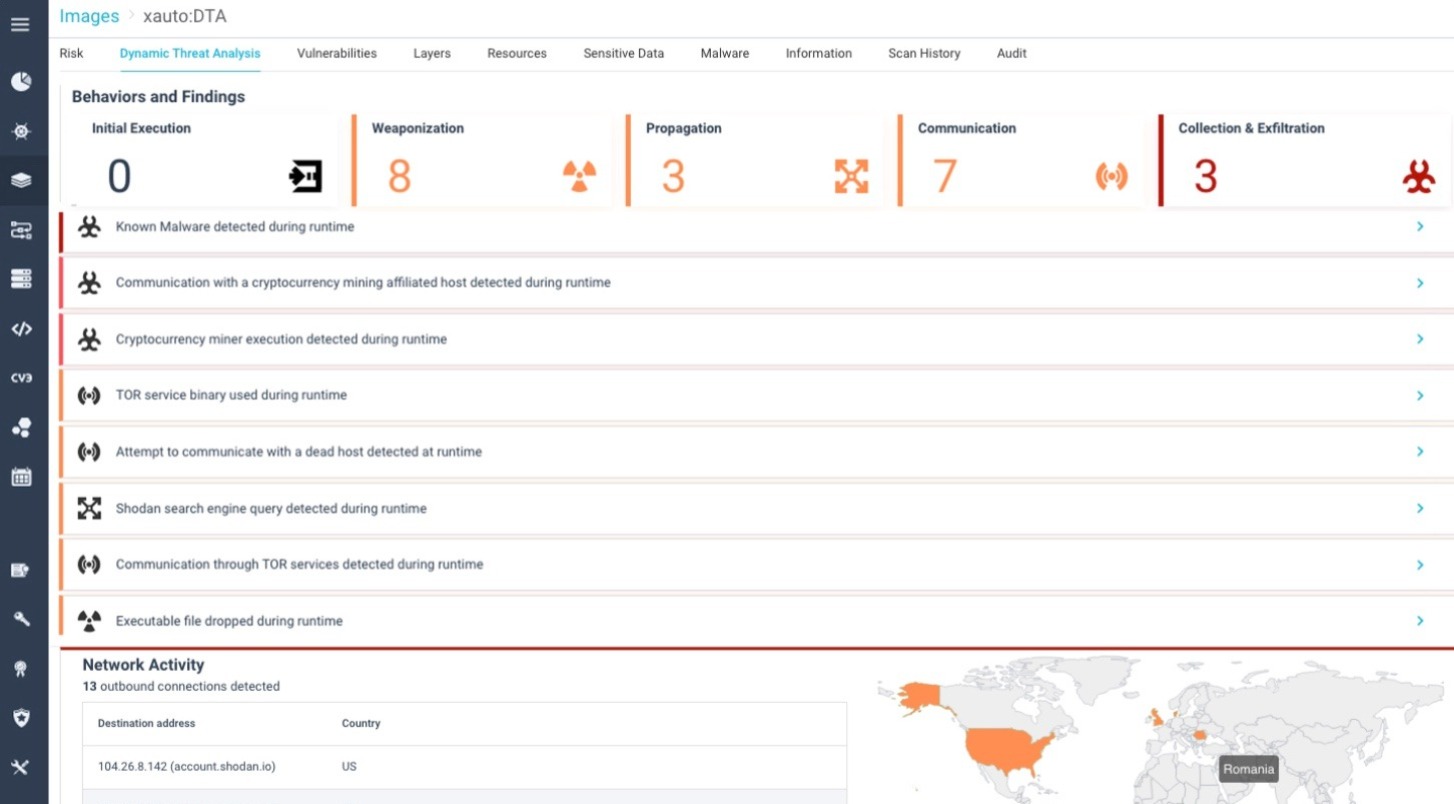

動態容器分析

發現隱藏在開源和第三方映像檔中的複雜惡意軟體,防止對容器的應用程式進行攻擊,包括憑據盜竊、加密貨幣挖掘和數據洩露。Aqua DTA 在安全的隔離沙盒環境中動態分析圖像,檢查和追踪行為異常以發現靜態掃描儀無法檢測到的高級惡意軟體。

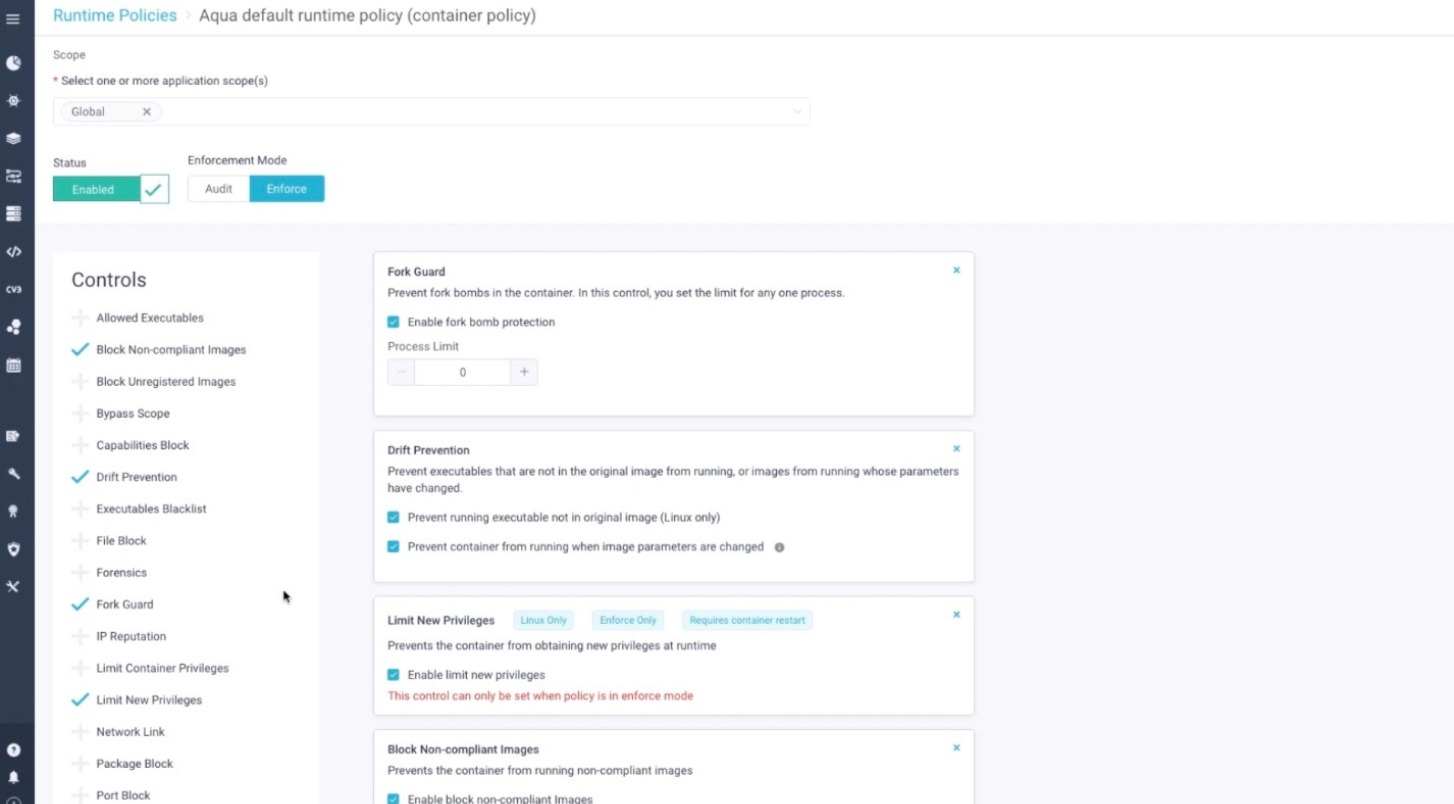

漂移預防和運行中的容器防護

Aqua 防止惡意軟體對正在運行的容器進行攻擊,維持應用程式容器的不變性,可以阻止大量攻擊媒介,例如加密貨幣礦工、資料竊取和零日攻擊(zero-day attack)。

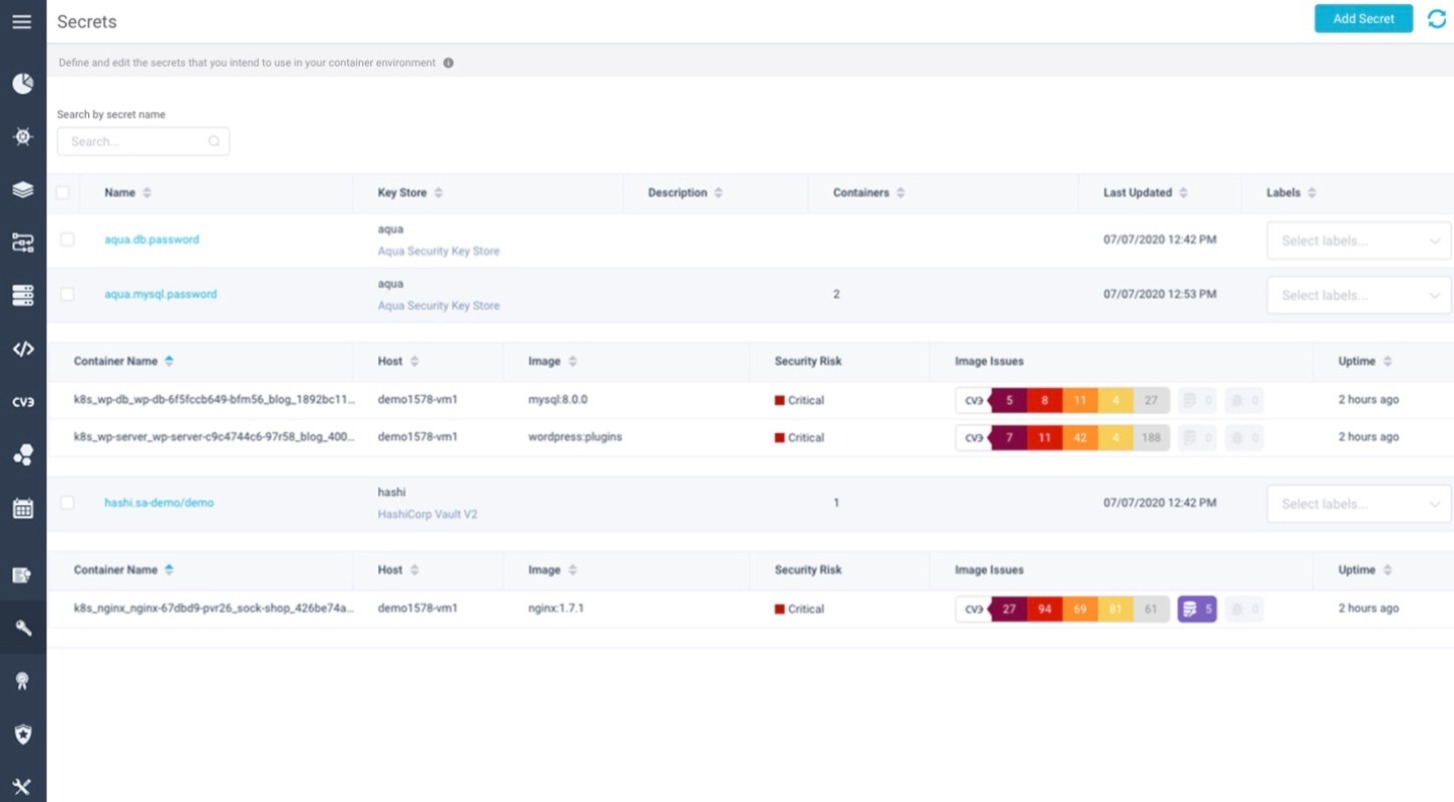

機敏配置資料保護

利用多種身份信任來源(如 Active Directory、LDAP 和雲身份平台)來落實系統、密碼和應用程序存取的強制性。針對受信任的身份源進行身份驗證,嚴格控制對密碼和加密金鑰的存取。

Kubernetes中的可視化風險管理

Aqua Risk Explorer 是基於 Kubernetes 環境中提供風險管理的可視化介面和輕鬆的優先級排序,同時考慮到這些風險可能來自多個來源、漏洞和威脅。顯示命名空間、部署、節點(主機)、容器和來源的映像檔,計算命名空間和內部的網路連接之間的風險評分。

聯絡我們

聯絡我們